2024 年 9 月 16 日 21 时起,本站遭遇了大规模的 DDoS 攻击(分布式拒绝服务攻击,Distributed Denial-of-Service Attack)。截至发稿时,攻击仍在持续。本次攻击已导致 aiccrop.com 的境内 CDN 账单异常,境外两个缓存节点离线,网站在数小时内无法访问,整体可用性下降。尽管我们迅速切换了线路,但攻击者迅速调整策略,将攻击目标转移至新的节点,表现出蓄意且持续的攻击手段。

第一波攻击:CDN 盗刷

16 日深夜,本站突然收到了阿里云的欠费短信,经过查明发现是 CDN 短时间内大量访问,产生了高额账单。本站第一时间关停了 CDN 节点并切换线路。尽管如此,由于账单存在延时,期间有 3 小时左右仍然被计费。

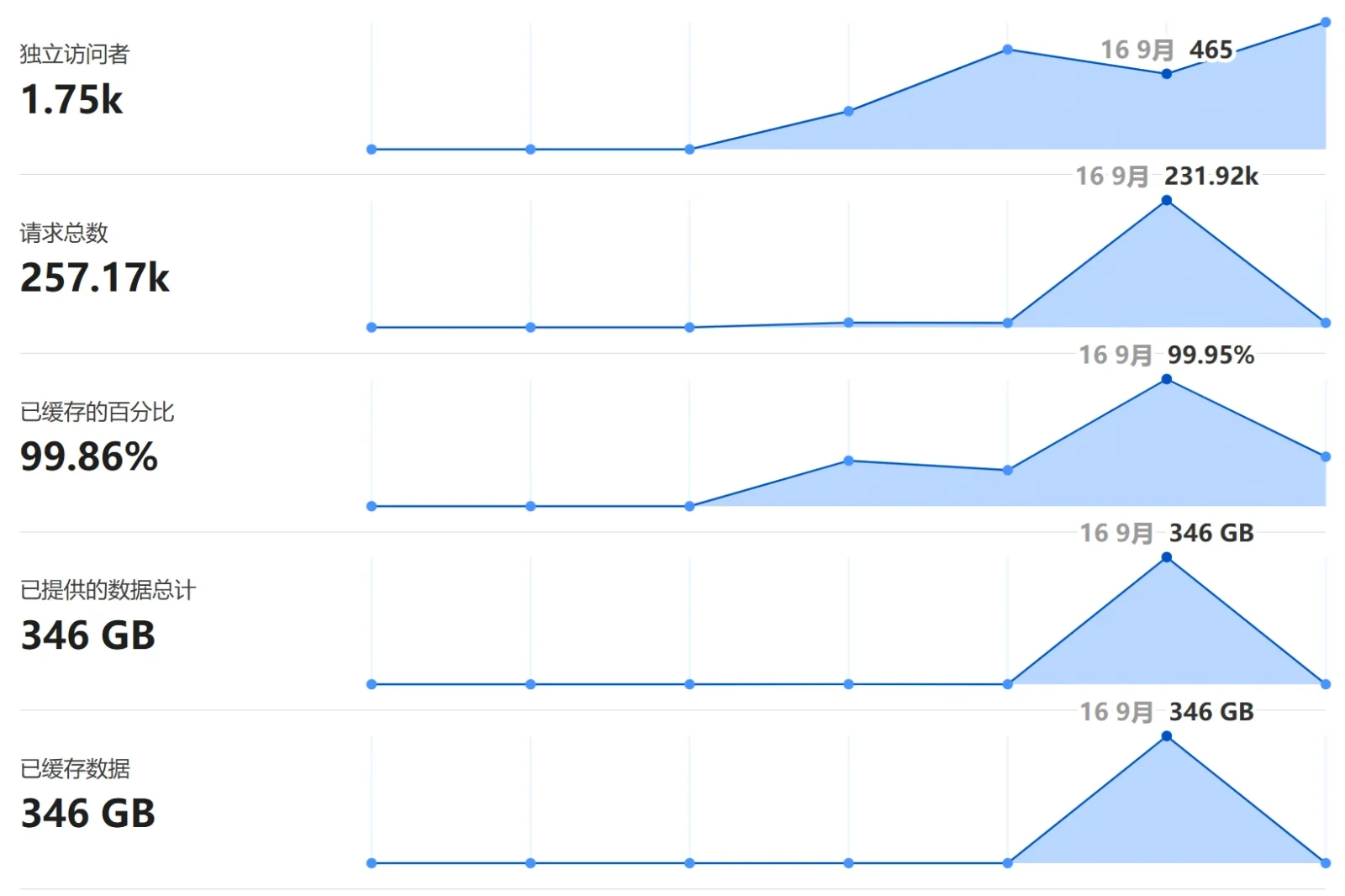

本站第一时间并没有怀疑是恶意攻击,而是认为可能被 PCDN 团伙均衡上传下载量,恶意刷量1,友站之前就曾经遭遇过。但在查看境外 CDN 的日志后,又有些怀疑。本站当时境内接入的是阿里云 CDN,境外通过 Cloudflare for SAAS 接入 Cloudflare。2024 年 9 月 16 日 21 时,Cloudflare 请求流量瞬间达到了 346GB,照理说如果是境内刷量,应该跑不到境外的节点上。

阿里云 CDN 的日志存在相当大的延迟,因此本站无法第一时间获取刷量的 IP。忙活了一会时间已经到 3 点了,于是就先把线路切到 HK 轻量服务器上,剩下的早上起来查日志。

流量来自境外

早上,阿里云工单反馈了日志结果,果不其然:

查看访问信息下面三个资源被异常访问造成

https://aiccrop.com/ 2235.18 万 40.6868% 15.78 GB 38.4208%

https://aiccrop.com/wp-content/uploads/2024/02/1706780985-9fa1b9f8de63f7ef640975335dbd142c.jpg 1721.02 万 31.3277% 13.33 GB 32.4594%

https://aiccrop.com/wp-content/uploads/2024/03/4e9fe8622cbc7d6c6e84.jpg 1530.56 万 27.8606% 11.53 GB 28.0692%75.95.252.62|251.20.139.1|1.179.251.163 访问比较多,看着是来自境外的攻击

第二波攻击:自建节点黑洞

在 17 日下午,UptimeRobot 接连报告了香港、东京的两个节点离线。查看阿里云、V.PS 后得到如下反馈:

【阿里云】尊敬的:您的IP:47.*.*.* 受到攻击,攻击流量已超过DDoS基础防护的黑洞阈值,服务器的所有公网访问已被屏蔽,屏蔽时长1440分钟,屏蔽时间内未再次被攻击将自动解除否则会延期解除。详情请登录流量安全控制台-事件中心查看。

We noticed that your service is under UDP flooding attack, our security system blocked all the traffic to your server for security reason.

Following is the sample of the attack:

2024-09-17 10:31:42.000000 167.179.251.158:65184 > 185.200.64.193:3389 protocol: udp frag: 0 packets: 14 size: 1288 bytes ip size: 1288 bytes ttl: 0 sample ratio: 1000

2024-09-17 10:31:42.000000 183.80.125.56:41761 > 185.200.64.193:3389 protocol: udp frag: 0 packets: 214 size: 19688 bytes ip size: 19688 bytes ttl: 0 sample ratio: 1000

2024-09-17 10:31:41.000000 60.9.123.185:15347 > 185.200.64.193:3389 protocol: udp frag: 0 packets: 170 size: 15640 bytes ip size: 15640 bytes ttl: 0 sample ratio: 1000

攻击长达两天之久,根据阿里云的通告,HK 轻量应用服务器遭受了超过 10.483Gbps 的攻击流量。本站只能另谋出路,不再依靠节点代理。

转机:启用 CF Argo Tunnel

面对凶猛的 DDoS 攻击,本站不会低头。通过将源服务器接入 Cloudflare Argo Tunnel2,本站继续提供网站服务。

同时,本站调整了安全等级,并在必要时启用 Under Attack 模式。

坚持:本站不会被击垮

通过不断努力和 Cloudflare 的服务,本站已经恢复在线,并将可用性影响降至最低。

DDoS 是一场持久战。本站已经做好准备,随时面对再度来袭的攻击。我们永远不会向违法分子低头。

评论

评论列表 (1)

可以考虑下静态博客,可以直接部署在一些免费的平台上,例如 github page